GitLab invite les utilisateurs à se mettre à jour après avoir corrigé des failles à haut risque affectant les référentiels et les services

GitLab a publié de nouvelles mises à jour de correctifs pour remédier à plusieurs problèmes de sécurité de haute gravité sécurité de sécurité de haute sévérité affectant ses plateformes Community Edition (CE) et Enterprise Edition (EE). Les mises à jour sont disponibles dans les versions 18.8.4, 18.7.4 et 18.6.6, et la société recommande vivement à toutes les installations autogérées de procéder immédiatement à la mise à jour. GitLab utilise déjà la version correctifs tandis que les clients de GitLab Dedicated n'ont pas besoin d'agir.

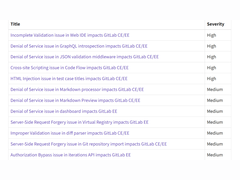

Parmi les problèmes les plus critiques résolus figure CVE-2025-7659, une faille de haute sévérité (CVSS 8.0) impliquant une validation incomplète dans l'IDE Web de GitLab. Selon GitLab, cette vulnérabilité aurait pu permettre à des attaquants non authentifiés de voler des jetons d'accès et potentiellement d'accéder à des référentiels privés. Plusieurs vulnérabilités de déni de service ont également été corrigées, notamment la CVE-2025-8099, qui pourrait permettre à des attaquants de planter des serveurs par le biais de requêtes GraphQL répétées, et la CVE-2026-0958, qui pourrait épuiser les ressources du système en contournant le middleware de validation JSON.

Le correctif corrige également les vulnérabilités basées sur les scripts intersites et les injections, telles que CVE-2025-14560 et CVE-2026-0595. Ces failles pourraient permettre à des attaquants d'injecter des scripts malveillants ou de manipuler le contenu dans certaines conditions. D'autres vulnérabilités de gravité moyenne affectant le traitement Markdown, les tableaux de bord et les risques de falsification de requête côté serveur (SSRF) ont également été résolues, ainsi que plusieurs failles d'autorisation et de validation de gravité moindre.

GitLab précise que les versions concernées comprennent toutes les versions issues de plusieurs branches de publication antérieures aux correctifs récemment publiés. L'entreprise note que la sécurité sont généralement rendus publics 30 jours après la publication d'un correctif. L'organisation souligne que la mise à jour vers la dernière version supportée est considérée comme essentielle pour maintenir des déploiements sécurisés.

La version des correctifs comprend également des migrations de bases de données qui peuvent avoir un impact temporaire sur la disponibilité. Les installations à un seul nœud devraient connaître des temps d'arrêt pendant les mises à jour, tandis que les déploiements multi-nœuds peuvent effectuer la mise à jour sans temps d'arrêt en suivant les procédures de mise à jour recommandées.

GitLab suit un calendrier régulier de publication de correctifs deux fois par mois, mais peut publier des mises à jour supplémentaires lorsque des vulnérabilités critiques sont découvertes. La société conseille aux administrateurs d'examiner les notes de mise à jour, de tester les mises à niveau dans des environnements d'essai et de déployer les derniers correctifs dès que possible afin de réduire les risques d'exploitation potentiels.

Source(s)

Top 10

» Le Top 10 des PC portables multimédia

» Le Top 10 des PC portables de jeu

» Le Top 10 des PC portables de jeu légers

» Le Top 10 des ordinateurs portables bureautiques

» Le Top 10 des PC portables bureautiques premium/professionnels

» Le Top 10 des Stations de travail mobiles

» Le Top 10 des Ultraportables

» Le Top 10 des Ultrabooks

» Le Top 10 des Convertibles

» Le Top 10 des Tablettes

» Le Top 10 des Tablettes Windows

» Le Top 10 des Smartphones

» Le Top 10 des PC Portables á moins de 300 euros

» Le Top 10 des PC Portables á moins de 500 euros

» Le Top 25 des meilleurs écrans d'ordinateurs