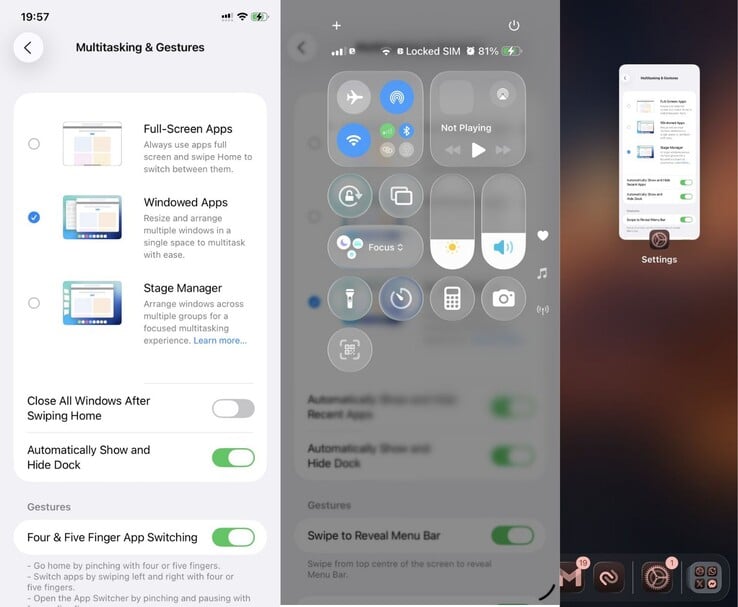

Un nouvel exploit Apple sur l'iPhone permettrait d'activer des fonctions de l'iPadOS telles que Stage Manager, les fenêtres d'application flottantes et le multitâche en mode divisé

Le développeur GeoSn0w a publié un rapport sur un bug iOS qui pourrait permettre aux iPhones d'accéder à plusieurs fonctionnalités réservées à l'iPadles iPhones peuvent accéder à plusieurs fonctionnalités réservées à l'iPad, notamment le Stage Manager, les fenêtres d'application flottantes, le multitâche en vue divisée et le dock de style iPad. Selon le rapport, ce comportement semble être déclenché par la modification du fichier MobileGestalt.plist de Applevia une vulnérabilité affectant les processus itunesstored et bookassetd sous iOS 26.1 et iOS 26.2 Beta 1.

MobileGestalt est un fichier interne que Apple utilise pour déterminer le matériel d'un appareil et les fonctionnalités qu'il doit activer. Il stocke des valeurs cryptées qui indiquent au système si l'appareil est équipé de Dynamic Island, de Touch ID, d'un microphone ou de la prise en charge du multitâche. GeoSn0w note que de nombreux outils d'optimisation existants, dont Nugget, Misaka et Picasso, s'appuient déjà sur les modifications de MobileGestalt, bien que ces outils nécessitent généralement un accès au niveau du jailbreak.

Le bug permet au téléphone de modifier des fichiers à des endroits où il ne devrait normalement pas le faire, y compris le dossier où MobileGestalt est stocké, en gros, il peut modifier des choses qu'il n'est pas censé faire. Cependant, il ne peut pas toucher aux dossiers système super-protégés que seule la partie la plus profonde d'iOS contrôle. GeoSn0w indique que d'anciennes versions de ce bug ont été utilisées par des personnes essayant de contourner les verrous d'iCloud, mais ce rapport ne parle que de son utilisation pour inverser les paramètres des fonctionnalités, et non pour contourner quoi que ce soit.

Top 10

» Le Top 10 des PC portables multimédia

» Le Top 10 des PC portables de jeu

» Le Top 10 des PC portables de jeu légers

» Le Top 10 des ordinateurs portables bureautiques

» Le Top 10 des PC portables bureautiques premium/professionnels

» Le Top 10 des Stations de travail mobiles

» Le Top 10 des Ultraportables

» Le Top 10 des Ultrabooks

» Le Top 10 des Convertibles

» Le Top 10 des Tablettes

» Le Top 10 des Tablettes Windows

» Le Top 10 des Smartphones

» Le Top 10 des PC Portables á moins de 300 euros

» Le Top 10 des PC Portables á moins de 500 euros

» Le Top 25 des meilleurs écrans d'ordinateurs

Dans le cadre de la démonstration, le développeur Duy Tran (@khanhduytran0 sur X, anciennement Twitter) a partagé une vidéo montrant un iPhone utilisant des éléments d'interface que l'on ne trouve habituellement que sur les iPad. Il s'agit notamment d'applications fenêtrées, d'applications épinglées, d'applications superposées, de la fonction miroir image dans l'image, du dock iPadOS et des commandes du Stage Manager. Selon GeoSn0w, cela se fait en ajustant certains paramètres cachés qui font que l'appareil s'identifier comme un iPadce qui permet d'activer les fonctions réservées à l'iPad.

Comme la section "CacheData" de MobileGestalt semble brouillée, l'article indique que les développeurs cherchent dans un autre fichier système la valeur cryptée qui indique où est stocké le type d'appareil. Ils utilisent Swift pour examiner les parties nécessaires du fichier, puis utilisent des outils Python conçus par d'autres développeurs pour effectuer les modifications. GeoSn0w indique que l'exploit a un taux de réussite irrégulier et peut nécessiter plusieurs tentatives avant un redémarrage.

Ils ne peuvent pas modifier le fichier à partir du téléphone, mais ils peuvent quand même le lire à l'aide d'une application qu'ils créent. Ensuite, ils l'envoient sur un ordinateur pour voir ce qu'il contient.

Ce système fonctionne sur les appareils fonctionnant sous iOS 26.1 ou iOS 26.2 Beta 1le rapport précise toutefois qu'il s'agit uniquement d'expliquer le comportement du bogue et qu'il n'est pas conseillé aux utilisateurs réguliers de l'essayer.

Clause de non-responsabilité : L'article original comprend des étapes de modification au niveau du système qui peuvent annuler des garanties ou avoir un impact sur la sécurité de l'appareil. Notebookcheck partage le lien pour le contexte mais ne conseille pas aux utilisateurs de reproduire le processus.