La DDR5 est actuellement la norme de mémoire vive la plus rapide pour les ordinateurs grand public et elle est disponible depuis environ 5 ans. Bien que les vulnérabilités de la mémoire vive puissent être provoquées par n'importe quel type de norme, il semble que la DDR5 soit plus sujette aux attaques malveillantes qu'on ne le pensait. Des chercheurs de l'université ETH Zurich en Suisse ont fait équipe avec des experts en sécurité de Google et sont parvenus à créer une variante d'attaque DDR5 Rowhammer, baptisée Phoenix, qui peut tirer parti des vitesses de lecture/écriture plus élevées pour accéder aux rangées de cellules de mémoire et faire passer la valeur des bits voisins de 1 à 0 et vice-versa. L'attaque n'a été réalisée que sur les modules DDR5 de SK Hynix sK Hynix. On peut supposer que toutes les marques de puces DDR5 sont concernées.

SK Hynix a mis en œuvre un mécanisme de défense standard de Rowhammer appelé Target Row Refresh (TRR) qui empêche le retournement des bits par des commandes de rafraîchissement supplémentaires lorsqu'un accès inhabituellement fréquent à des rangées particulières est détecté. Les chercheurs du Computer Security Group de l'ETH Zurich, en collaboration avec les experts en sécurité de Google, ont réussi à rétroconcevoir cette mesure de sécurité. Il est donc apparu que certains intervalles de rafraîchissement n'étaient pas protégés. Les chercheurs ont donc imaginé un moyen de suivre et de se synchroniser avec la multitude de rafraîchissements de TRR et même de s'auto-corriger lorsqu'un rafraîchissement manqué est détecté.

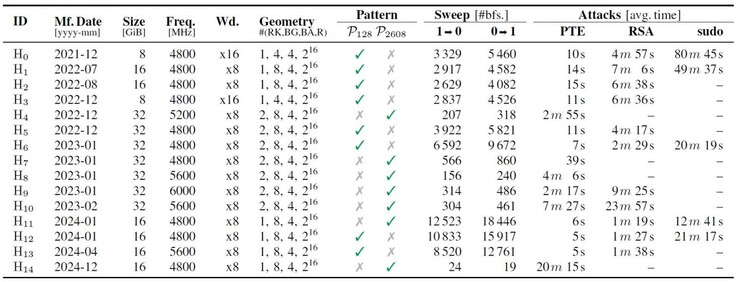

Ainsi, les chercheurs ont déterminé que seuls 128 (plus efficaces) et 2608 intervalles de rafraîchissement permettraient à la nouvelle attaque Phoenix de fonctionner. En appliquant cette méthode, un shell avec des privilèges root a été compromis en moins de 2 minutes. Au cours des nombreux scénarios d'exploitation pratiques menés par les chercheurs, il a été constaté que tous les produits SK Hynix étaient vulnérables au ciblage de l'entrée de table de page (PTE), tandis que 73 % des modules DIMM étaient vulnérables aux ruptures d'authentification SSH par clé RSA-2048, et que seuls 33 % des modules étaient affectés par l'altération du binaire sudo pour l'accès au niveau racine.

L'exploit Phoenix a reçu un score de gravité élevé et affecte tous les modules de mémoire vive équipés de puces SK Hynix produites entre janvier 2021 et décembre 2024. On ne sait pas encore quelles sont les autres marques affectées par cette attaque, avec les délais de production correspondants. Il existe une solution pour l'attaque Phoenix qui implique l'activation de la spécification tREFI (triple intervalle de rafraîchissement DRAM) sur les modules de RAM affectés, mais cette solution n'est pas vraiment recommandée car elle peut produire plus d'erreurs de corruption de données résultant en des BSODet une instabilité générale du système.

Source(s)

Top 10

» Le Top 10 des PC portables multimédia

» Le Top 10 des PC portables de jeu

» Le Top 10 des PC portables de jeu légers

» Le Top 10 des ordinateurs portables bureautiques

» Le Top 10 des PC portables bureautiques premium/professionnels

» Le Top 10 des Stations de travail mobiles

» Le Top 10 des Ultraportables

» Le Top 10 des Ultrabooks

» Le Top 10 des Convertibles

» Le Top 10 des Tablettes

» Le Top 10 des Tablettes Windows

» Le Top 10 des Smartphones

» Le Top 10 des PC Portables á moins de 300 euros

» Le Top 10 des PC Portables á moins de 500 euros

» Le Top 25 des meilleurs écrans d'ordinateurs