Des chercheurs de la société russe de cybersécurité Kaspersky ont récemment présenté les résultats détaillés du Project Triangulationleur enquête en cours sur une attaque de logiciels malveillants pour iOS qu'ils disent être "la plus sophistiquée" qu'ils aient jamais vue. Signalée pour la première fois en juin 2023, après avoir été découvert sur certains appareils de la société, le logiciel malveillant a compromis des appareils depuis 2019 et a été conçu pour fonctionner sur les versions d'iOS jusqu'à 16.2. Le PDG de l'entreprise, Eugène Kaspersky, l'a décrit comme "une cyberattaque extrêmement complexe et professionnellement ciblée".

Les résultats révèlent qu'elle exploite quatre zero-day (c'est-à-dire des failles de sécurité inhérentes à un système) de l'iPhone, notamment en contournant la protection matérielle de la mémoire de Apple, afin d'obtenir un accès au niveau racine et d'installer un logiciel espion. Bien qu'il n'ait pas été officiellement attribué à une partie spécifique, le FSB russe a affirmé que le logiciel malveillant était l'œuvre de la NSA américaine travaillant en collaboration avec Apple pour pirater les téléphones des diplomates russes et d'autres personnes.

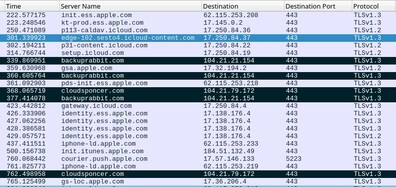

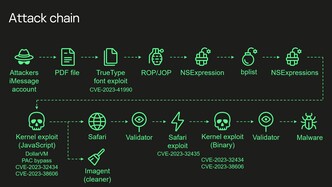

L'attaque commence par un message reçu via le service iMessage, contenant une pièce jointe. Comme il s'agit d'un exploit zero-clickle message ne nécessite aucune interaction de la part de l'utilisateur pour commencer son travail. La pièce jointe exploite une série de vulnérabilités de type "zero-day", d'abord pour déclencher l'exécution de code à distance, puis pour permettre au logiciel malveillant de prendre le contrôle total de l'appareil. Il peut notamment lire/modifier/supprimer n'importe quel fichier, extraire les informations d'identification et les mots de passe enregistrés, surveiller la géolocalisation de l'appareil en direct et effacer ses propres traces (y compris la suppression du message d'origine).

Une découverte importante dans le dernier rapport concerne une mystérieuse fonctionnalité matérielle dans le SoC de Apple(désormais reconnue comme CVE-2023-38606), qui permet aux attaquants "d'écrire des données à une certaine adresse physique tout en contournant la protection matérielle de la mémoire en écrivant les données, l'adresse de destination et le hachage des données dans des registres matériels inconnus de la puce non utilisés par le micrologiciel" Cette fonction a été laissée accidentellement ou est utilisée pour le débogage en usine, mais comme elle n'est jamais utilisée par le micrologiciel, on ne sait pas exactement comment les attaquants ont appris son existence et comment l'exploiter.

Même si, jusqu'à présent, l'attaque semble avoir ciblé les versions d'iOS jusqu'à 16.2, et qu'un certain nombre de vulnérabilités ont depuis été corrigées par Apple, il semble que le logiciel malveillant ait été mis à jour au moins une fois pour les nouveaux modèles d'iPhone et les nouvelles versions d'iOS. Pour l'instant, la meilleure défense semble être de rester à jour avec la dernière version d'iOS. Le code du logiciel malveillant étant déployé dans la mémoire, le redémarrage l'efface, mais l'appareil peut toujours être réinfecté si l'attaquant renvoie le message.

Kaspersky est sur le point d'achever la rétro-ingénierie de cette chaîne d'attaque et communiquera de plus amples détails dans les mois à venir. Son dernier rapport conclut que "les protections matérielles avancées sont inutiles face à un attaquant sophistiqué tant qu'il existe des caractéristiques matérielles permettant de contourner ces protections... La sécurité matérielle repose très souvent sur la "sécurité par l'obscurité"... mais il s'agit d'une approche erronée, car tôt ou tard, tous les secrets sont révélés"

Sécurisez vos données privées avec le disque SSD externe Kingston IronKey Vault 960 Go avec chiffrement 256 bits, ou la clé USB 3.0 Lexar Jumpdrive Fingerprint 64 Go

Source(s)

Top 10

» Le Top 10 des PC portables multimédia

» Le Top 10 des PC portables de jeu

» Le Top 10 des PC portables de jeu légers

» Le Top 10 des ordinateurs portables bureautiques

» Le Top 10 des PC portables bureautiques premium/professionnels

» Le Top 10 des Stations de travail mobiles

» Le Top 10 des Ultraportables

» Le Top 10 des Ultrabooks

» Le Top 10 des Convertibles

» Le Top 10 des Tablettes

» Le Top 10 des Tablettes Windows

» Le Top 10 des Smartphones

» Le Top 10 des PC Portables á moins de 300 euros

» Le Top 10 des PC Portables á moins de 500 euros

» Le Top 25 des meilleurs écrans d'ordinateurs