Un nouveau ransomeware, capable de contourner l'une des meilleures mesures de sécurité contre le chiffrement malveillant des disques.

HybridPetya est un virus récemment découvert par la société de cybersécurité ESET. Ce logiciel malveillant peut contourner UEFI Secure Boot, un utilitaire Windows qui vérifie les certificats des logiciels qui tentent de démarrer sur un disque de stockage lorsqu'un PC est mis sous tension. En théorie, ce contrôle de sécurité empêche les codes malveillants ou les logiciels non officiels de démarrer.

Cependant, HybridPetya peut détecter si un disque infecté utilise l'UEFI avec un partitionnement GPT et contourner le Secure Boot. Une fois qu'il a contourné Secure Boot, le logiciel malveillant ajoute, supprime ou modifie les fichiers de démarrage sur le disque de la partition de démarrage afin de verrouiller et de chiffrer le reste des données du disque.

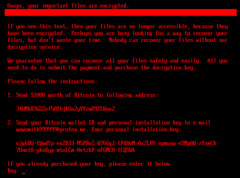

Une fois activé, HybridPetya présente à l'utilisateur un message indiquant que tous ses fichiers sont cryptés. La note de rançon contient également des instructions pour envoyer des bitcoins d'une valeur de 1 000 USD dans un portefeuille. L'utilisateur infecté est également invité à envoyer son portefeuille Bitcoin et une clé d'installation générée à une adresse e-mail ProtonMail pour recevoir une clé de décryptage.

ESET a déclaré n'avoir remarqué aucune attaque réelle utilisant HybridPetya à la date du 12 septembre. Il semble donc que le ransomware soit une preuve de concept ou qu'il soit en phase de test avant d'être déployé. La bonne nouvelle, c'est que l'exploit utilisé par le logiciel malveillant a été corrigé par un correctif Windows en janvier (Patch Tuesday de janvier 2025), de sorte que si un ordinateur Windows est à jour, il devrait être en sécurité. On ne sait pas encore si HybridPetya pourrait affecter d'autres systèmes d'exploitation comme macOS ou Linux.

Source(s)

Top 10

» Le Top 10 des PC portables multimédia

» Le Top 10 des PC portables de jeu

» Le Top 10 des PC portables de jeu légers

» Le Top 10 des ordinateurs portables bureautiques

» Le Top 10 des PC portables bureautiques premium/professionnels

» Le Top 10 des Stations de travail mobiles

» Le Top 10 des Ultraportables

» Le Top 10 des Ultrabooks

» Le Top 10 des Convertibles

» Le Top 10 des Tablettes

» Le Top 10 des Tablettes Windows

» Le Top 10 des Smartphones

» Le Top 10 des PC Portables á moins de 300 euros

» Le Top 10 des PC Portables á moins de 500 euros

» Le Top 25 des meilleurs écrans d'ordinateurs