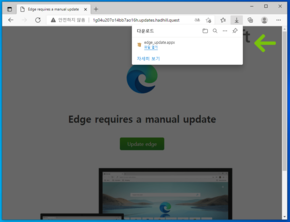

Magniber est un ransomware qui est distribué en utilisant des vulnérabilités connues dans Internet Explorer depuis un certain temps maintenant. Toutefois, les analystes du centre d'intervention d'urgence en matière de sécurité AhnLab (ASEC), basé en Corée du Sud, ont découvert que Magniber est également diffusé via Microsoft Edge et Google Chrome, sous la forme d'un paquet de mise à jour légitime.

Le ransomware Magniber infecte les PC vulnérables utilisant Edge et Chrome sous la forme d'un paquet de mise à jour du navigateur. Le malware est distribué sous la forme d'un paquet de mise à jour .appx signé avec un certificat valide. Cela signifie que Windows suppose qu'il s'agit d'une application valide et procède à son installation. Une fois installé, le paquet .appx malveillant crée deux fichiers - wjoiyyxzllm.dll et wjoiyyxzllm.exe - dans un chemin non descriptif au sein de C:Progam FilesWindowsApps. Comme la plupart des utilisateurs le savent, il s'agit en fait d'un dossier protégé destiné à contenir uniquement des applications Microsoft Store correctement signées.

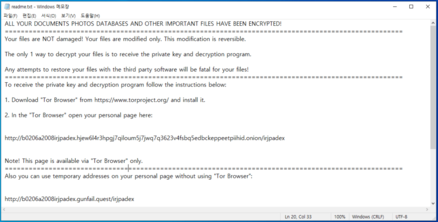

wjoiyyxzllm.exe charge wjoiyyxzllm.dll et exécute une étrange fonction appelée "mbenooj". Le fichier DLL télécharge la charge utile du ransomware et la décode. Ensuite, le ransomware Magniber s'exécute depuis la mémoire de wjoiyyxzllm.exe et crypte les fichiers de l'utilisateur. Une note de rançon s'affiche alors, exigeant un transfert d'argent afin de décrypter les données.

Bien que Magniber ne soit pas connu pour voler des fichiers, il n'est actuellement pas possible de décrypter et de restaurer la fonctionnalité sans payer la rançon (en supposant que la clé de décryptage soit même fournie lors du paiement)

Par conséquent, il va sans dire que les utilisateurs doivent être prudents lorsqu'ils téléchargent des fichiers à partir de diverses sources. Même les fichiers .appx signés peuvent être potentiellement dangereux s'ils sont obtenus à partir de sources non vérifiées. Assurez-vous que vos données critiques sont toujours sauvegardées et que les définitions de votre logiciel de sécurité sont à jour.

Vous pouvez également utiliser la fonction d'accès contrôlé aux dossiers de Windows Defender pour empêcher tout accès non autorisé aux fichiers critiques. Pour plus d'informations, consultez notre tutoriel sur comment activer l'accès contrôlé aux dossiers dans Windows 10.

Top 10

» Le Top 10 des PC portables multimédia

» Le Top 10 des PC portables de jeu

» Le Top 10 des PC portables de jeu légers

» Le Top 10 des ordinateurs portables bureautiques

» Le Top 10 des PC portables bureautiques premium/professionnels

» Le Top 10 des Stations de travail mobiles

» Le Top 10 des Ultraportables

» Le Top 10 des Ultrabooks

» Le Top 10 des Convertibles

» Le Top 10 des Tablettes

» Le Top 10 des Tablettes Windows

» Le Top 10 des Smartphones

» Le Top 10 des PC Portables á moins de 300 euros

» Le Top 10 des PC Portables á moins de 500 euros

» Le Top 25 des meilleurs écrans d'ordinateurs